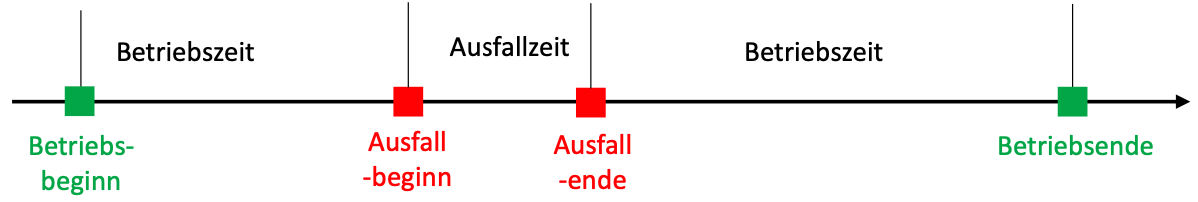

Ausfallsicherheit und Verfügbarkeit

Systemverfügbarkeit

-

Serienschaltung

-

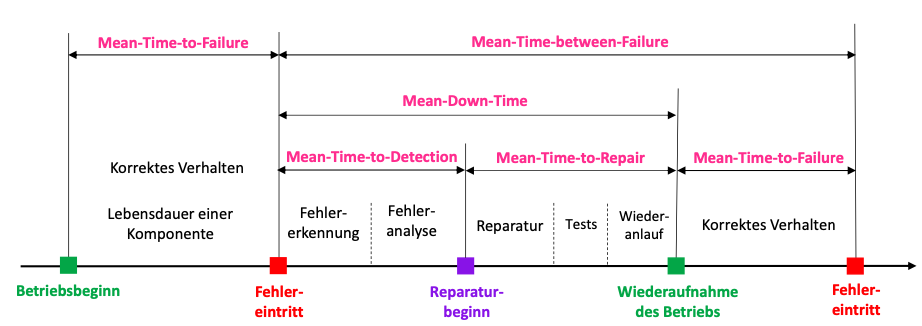

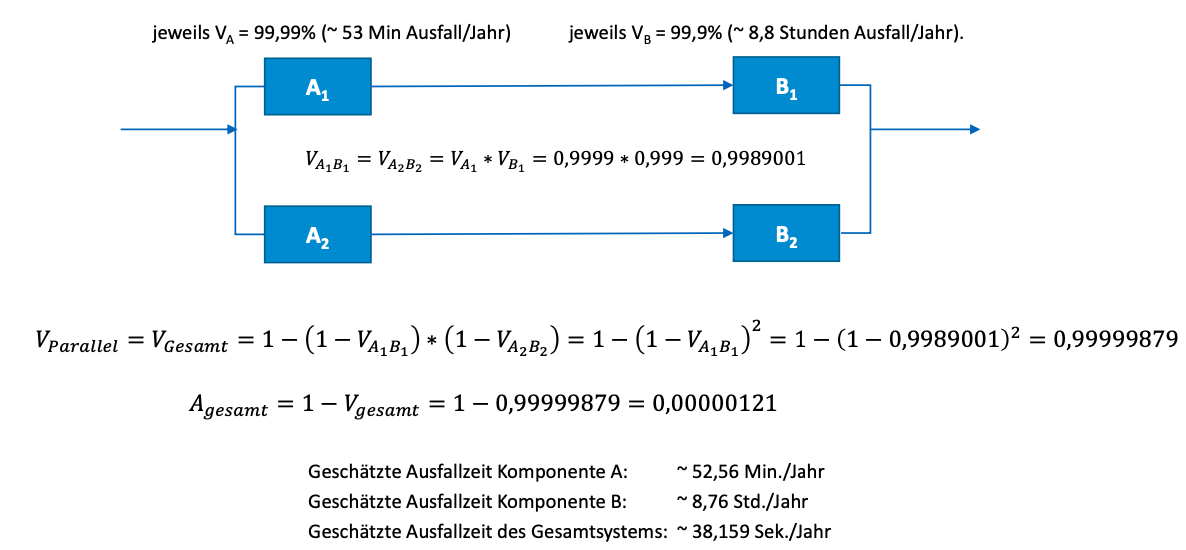

Parallelschaltung

Beispiele

-

Beispiel 1

-

Beispiel 2

Klassifizierung der Verfügbarkeiten

| Verfügbarkeitsklasse | Bezeichnung | Verfügbarkeit | Downtime |

|---|---|---|---|

| 2 | Stabil | 99,0% | 3,7 Tage/Jahr |

| 3 | Verfügbar | 99,9% | 8,8 Stunden/Jahr |

| 4 | Hochverfügbar | 99,99% | 52,2 Minuten/Jahr |

| 5 | Fehlerunempfindlich | 99,999% | 5,3 Minuten/Jahr |

| 6 | Fehlertolerant | 99,9999% | 32 Sekunden/Jahr |

| 7 | Fehlerresistent | 99,999999% | 3 Sekunden/Jahr |

Die in TIA definierte Verfügbarkeitsstufen

| Tier | Systementwurf | Verfügbarkeit / jährl. Ausfallzeit |

|---|---|---|

| 1 | - Anfällig für Unterbrechungen durch geplante und ungeplante Aktivitäten. - Ein Pfad für Strom- und Kühlungsverteilung, keine redundanten Komponenten. - Kann mit Doppelboden, USV oder Generator ausgestattet sein. - Implementierung dauert 3 Monate. - Wartungsarbeiten erfordern vollständige Abschaltung. | 99,671% / 28,8 Stunden |

| 2 | - Weniger anfällig für Unterbrechungen durch geplante und ungeplante Aktivitäten. - Ein Pfad für Strom- und Kühlungsverteilung, inkl. redundanter Komponenten. - Beinhaltet Doppelboden, USV und Generator. - Implementierung dauert 3 bis 6 Monate. - Wartung des Stromnetzes erfordert Abschaltung der Verarbeitung. | 99,741% / 22,0 Stunden |

| 3 | - Ermöglicht geplante Aktivitäten ohne Betriebsunterbrechung, aber ungeplante Ereignisse können Unterbrechungen verursachen. - Mehrere Verteilungspfade für Strom und Kühlung, jedoch nur ein aktiver Pfad. - Beinhaltet redundante Komponenten. - Implementierung dauert 15 bis 20 Monate. - Beinhaltet Doppelboden und ausreichende Kapazität für Lcdotübernahme während Wartung. | 99,982% / 1,6 Stunden |

| 4 | - Geplante Aktivitäten stören die kritische Lcdot nicht. - Rechenzentrum kann mindestens ein ungeplantes Ereignis bewältigen. - Mehrere aktive Strom- und Kühlungsverteilungspfade, inkl. redundanter Komponenten. - Implementierung dauert 15 bis 20 Monate. | 99,995% / 0,4 Stunden |

Softwarequalität

| Fehlerdichte (pro 1.000 LOC) | Klassifizierung |

|---|---|

| < 0,5 | stabil |

| 0,5 … 3 | reif |

| 3 … 6 | labil |

| 6 … 10 | fehleranfällig |

| > 10 | unbrauchbar |

Authentifikationen durch Wissen

Entropy von Passwort

Umstellen nach Passwortlänge:

Umstellen nach Zeichensatzgröße:

Beispiel

Gegeben sind: - -

-

Nicht aufrunden!

Entropy of Passphrases

Umstellen nach Anzahl Wörter:

Umstellen nach Wörterbuchumfang:

Beispiel

Gegeben sind: - -

-

Nicht aufrunden!

Biometrische Systeme

Kennzahlen zur Leistungsfähigkeit des Systems

False Acceptance Rate (FAR)

Die FAR ist die Wahrscheinlichkeit, dass ein biometrisches System nicht-affine Merkmal akzeptiert.

False Rejection Rate (FRR)

Die FAR ist die Wahrscheinlichkeit, dass ein biometrisches System affine Merkmal zurückweist.

Hamming Code

Empfangenes Codewort:

| Bit-Nr. | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

|---|---|---|---|---|---|---|---|

| Beispiel | 1 | 0 | 1 | 0 | 1 | 1 | 0 |

1. Bestimme die Prüfbitpositionen und die geprüften Nutzbits

Zur Bestimmung, welche Bits als Prüfbits fungieren, wandeln wir die Stellennummern in Binärdarstellung um.

| Bit-Nr. | Binär |

|---|---|

| 1 | 0001 |

| 2 | 0010 |

| 3 | 0011 |

| 4 | 0100 |

| 5 | 0101 |

| 6 | 0110 |

| 7 | 0111 |

| 8 | 1000 |

| 9 | 1001 |

| 10 | 1010 |

| 11 | 1011 |

| 12 | 1100 |

| 13 | 1101 |

| 14 | 1110 |

| 15 | 1111 |

- Alle mit 1 endenden Binärdargestellten Wörter sind vom Prüfbit an der Position 2^0 geprüft.

- Alle Bitstrings mit 1 am vorletzten Bit werden vom Prüfbit an der Position 2^1 geprüft.

- usw.

2. Vergleich mit empfangenen Parity-Bits

XORisierung aller zusammengehöriger Bits

3. Diagnose

Stelle die -Bits in absteigender Reihenfolge dar und wandle in Dezimal um, das Ergebnis ist das gekippte Bit. im Beispiel ist Syndrom = 001 → ist falsch!

Verschlüsselung

Indisches Schema

Prüfe für und , dass ist und bestimme

- Es gilt:

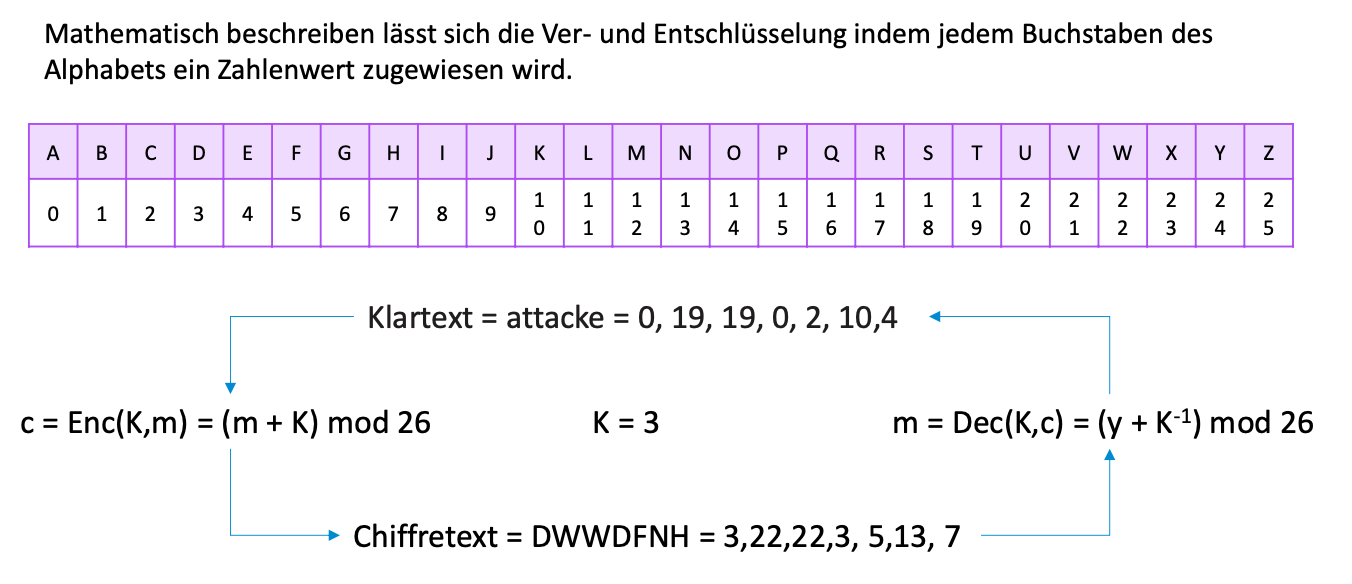

Substitionstechniken

Ein monoalphabetischer Substitution-Verschlüsselungsalgorithmus

Vigenère Ciffre, eine polyalphabetische Chiffre

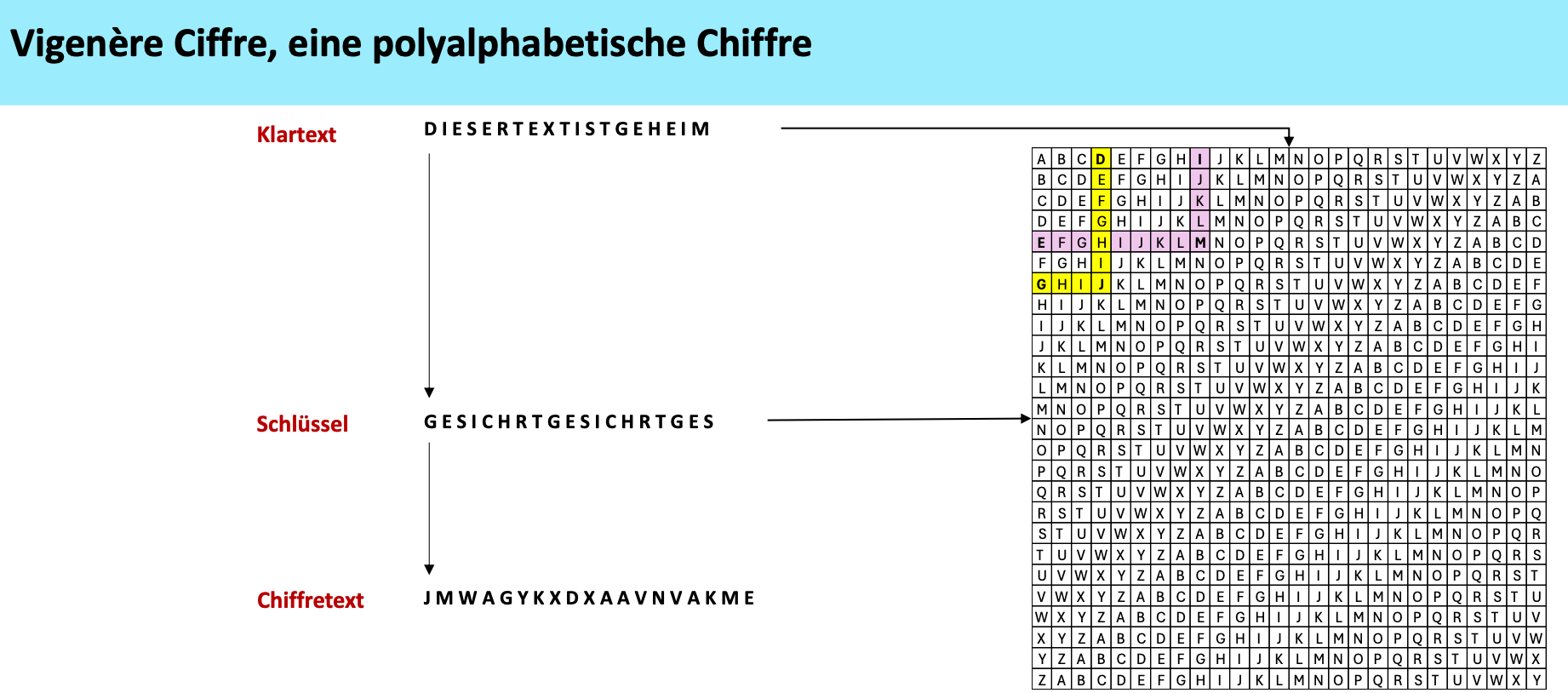

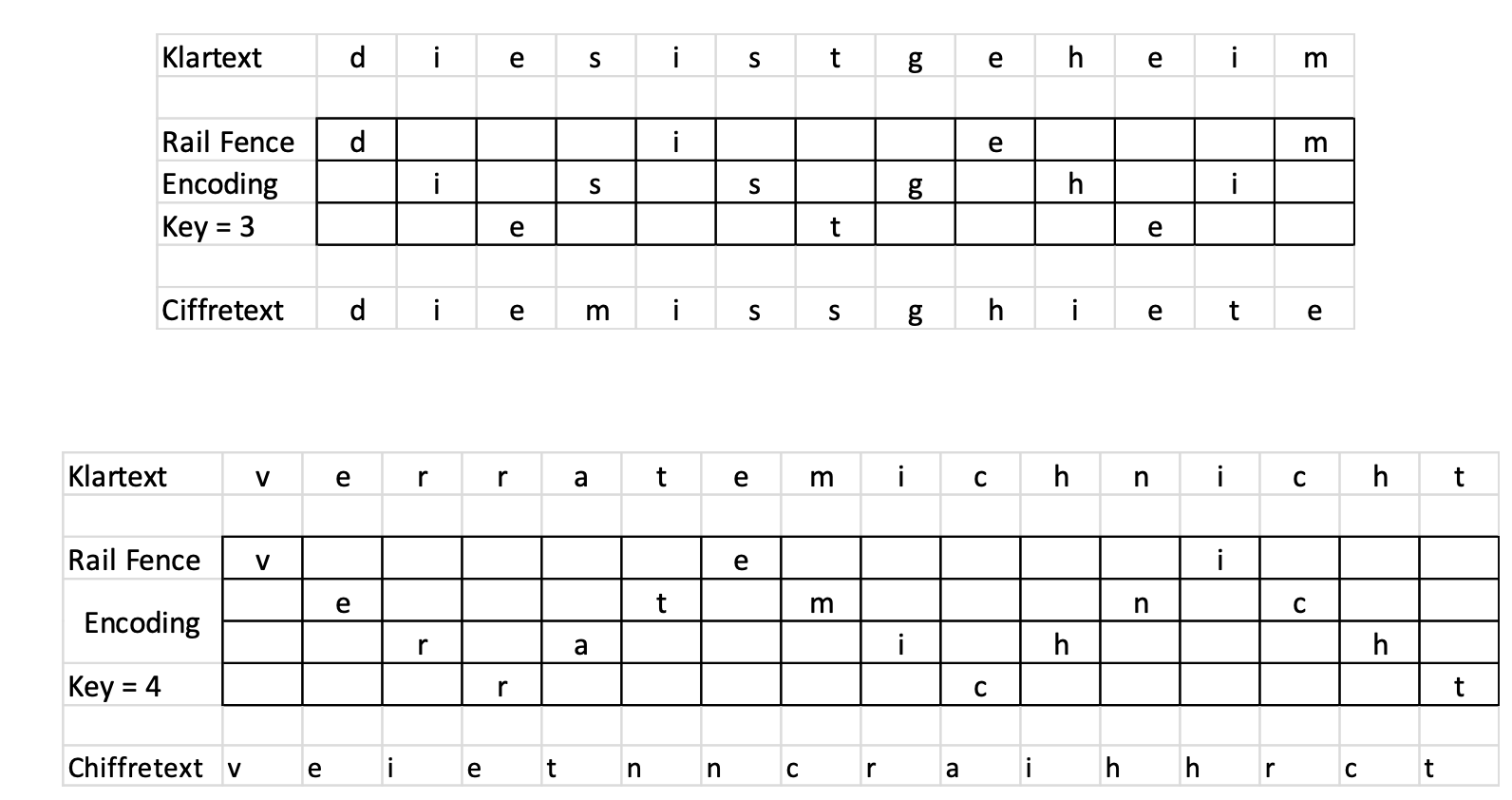

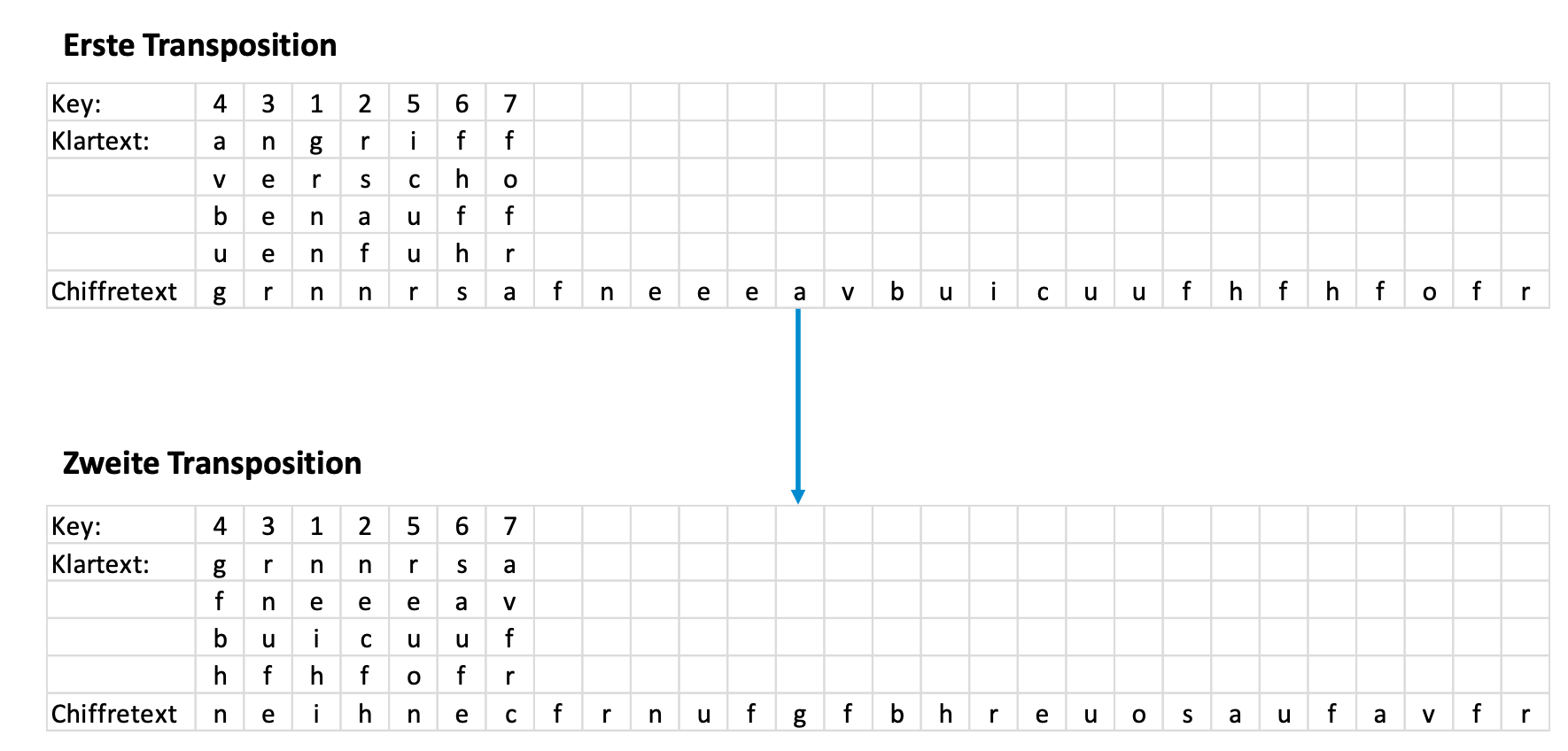

Transpositionstechniken

Rail-Fence-Technik

Doppelte Transposition

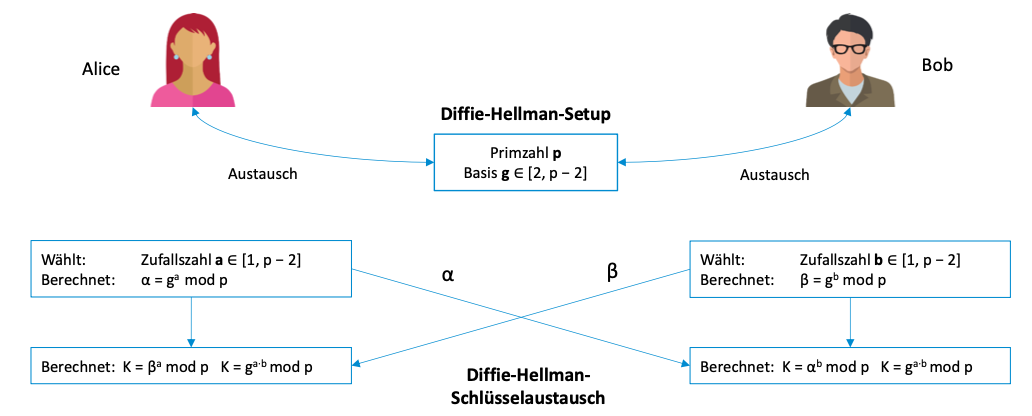

Diffie-Hellmann

Definitionen

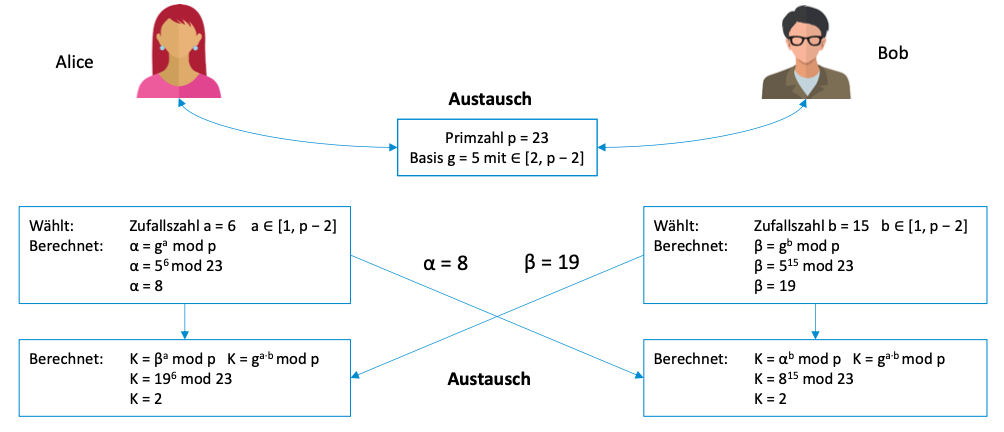

Beispiel

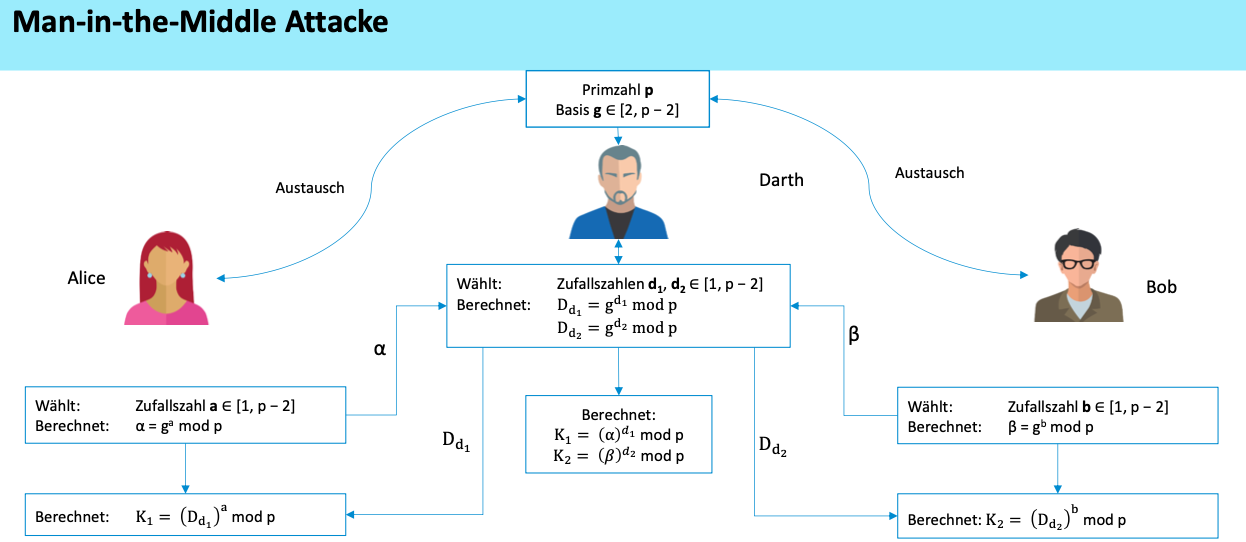

Man-in-the-Middle Attacke

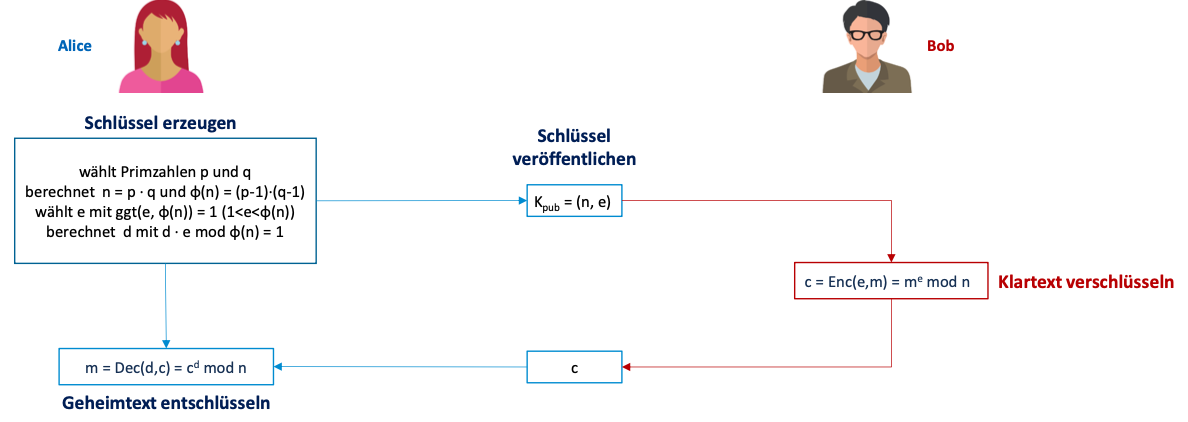

RSA-Algorithmus

Ver- und Entschlüsselungen

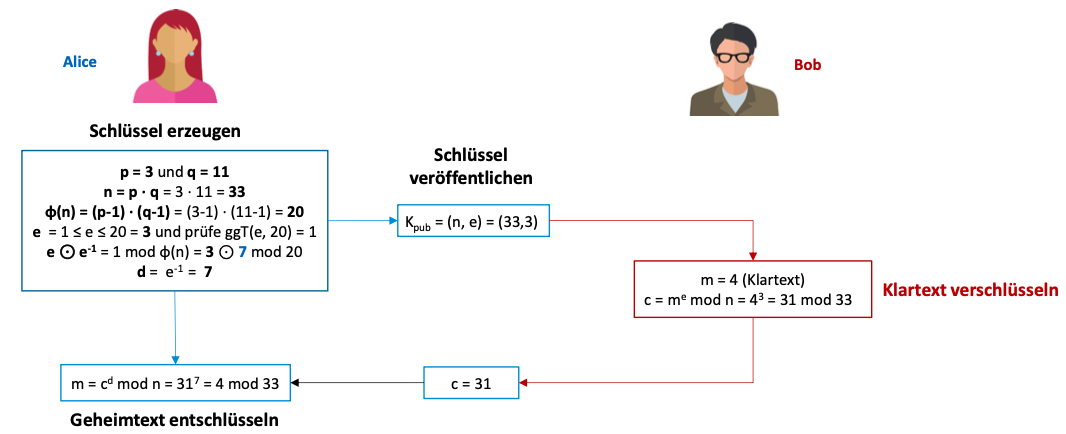

Beispiel

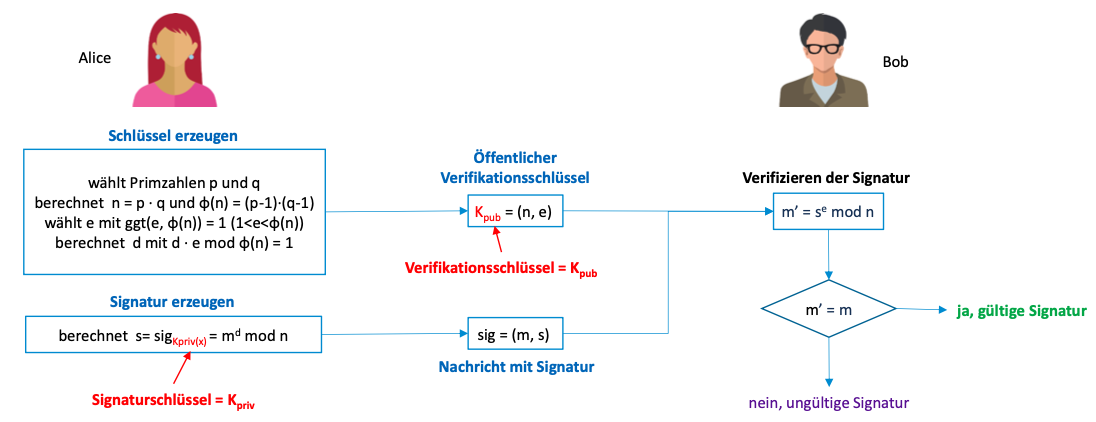

RSA-Signatur

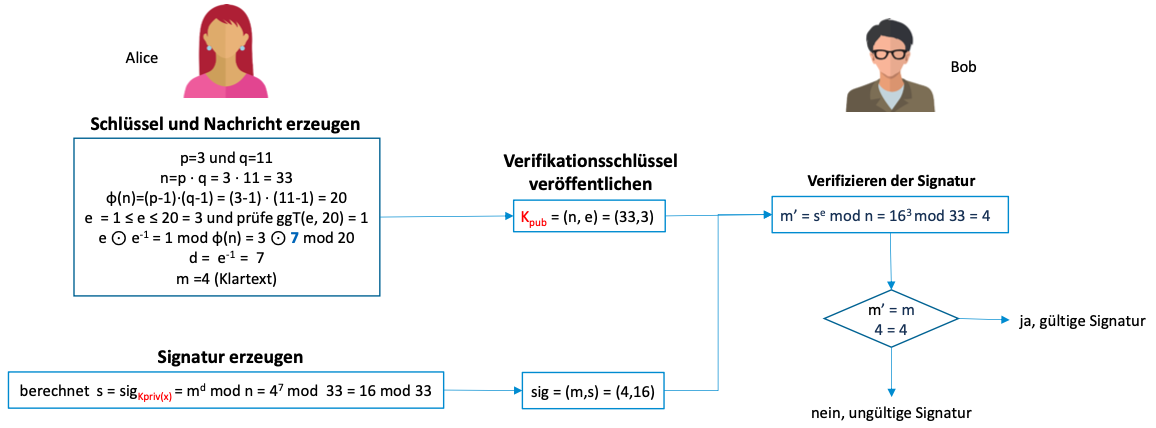

Beispiel

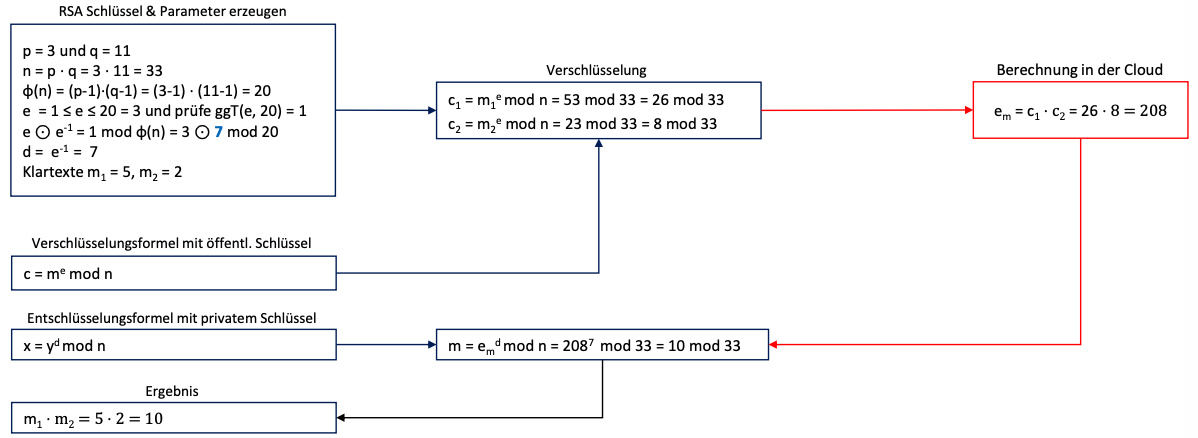

Homomorphe Verschlüsselung

Multiplikative und additive homomorphen Verschlüsselungssysteme

RSA ein Beispiel eines multiplikativen homomorphen Verschlüsselungssystems

Zusammenfassungen

Diffie-Hellman

Alice und Bob möchten einen Schlüssel austauschen. Sie einigen sich öffentlich auf die Primzahl und eine Basis aus dem Galois-Körper (→ ). Alice wählt die Zufallszahl und Bob .

beide Parteien berechnen und

- Alice:

- Bob:

Anschließend schickt jede Partei den errechneten Wert der jeweils anderen Partei.

Schlüssel berechnen

Jede Partei kann auf seiner Seite den Schlüssel durch den empfangenen Wert berechnen.

- Alice:

- Bob:

RSA-Algorithmus

Verschlüsselung

Alice möchte Bob eine verschlüsselte Nachricht schicken. Dazu berechnet Bob seinen public & private Key.

Public & Private Key berechnen

Wählen Sie im Laufe der Berechnung als public Key und prüfen Sie, ob ein valider Schlüssel ist. Berechnen Sie Bobs private Key auf Basis der Primzahlen und .

-

Berechnung des Modulus

-

Berechnung der Phi-Funktion

-

Validierung des public Keys

Der öffentliche Schlüssel muss folgende Bedingungen erfüllen:

- → 17 erfüllt das im Beispiel

- und müssen teilerfremd sein () → ist eine Primzahl, es muss also nur gezeigt werden, dass ist → → public Key ist gültig!

-

Berechnung des private Keys

Der private Key ist das multiplikative Inverse von modulo .

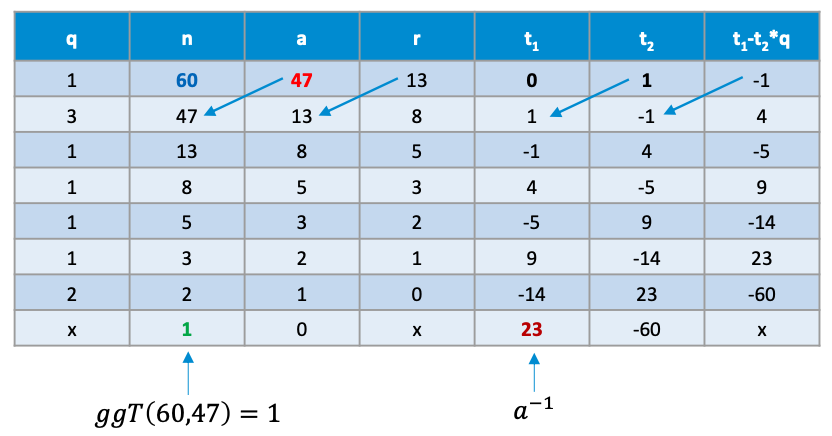

Zur Berechnung kann man den erweiterten euklidischen Algorithmus nutzen:

- (t1 und t2 werden mit 0 und 1 initialisiert)

q n a r t1 t2 t1-t2 * q 33 576 17 15 0 1 -33 1 17 15 2 1 -33 34 7 15 2 1 -33 34 -271 2 2 1 0 34 -271 32 Wenn r = 0 ist, ist der letzte Wert von a der ggt(n,a) und t2 das multiplikative Inverse . Im Beispiel gilt .

Verschlüsseln einer Nachricht

Nutzen Sie den Public Key von Bob, um die Nachricht zu verschlüsseln.

- Cypher

Entschlüsseln von als Prüfung

- Message

Signatur

Bob möchte eine Nachricht signieren, damit Alice sicher sein kann, dass die Nachricht von ihm stammt.

Public & Private Key berechnen

Wählen Sie im Laufe der Berechnung als public Key und prüfen Sie, ob ein valider Schlüssel ist. Berechnen Sie Bobs private Key auf Basis der Primzahlen und .

-

Berechnung des Modulus

-

Berechnung der Phi-Funktion

-

Validierung des public Keys

Der öffentliche Schlüssel muss folgende Bedingungen erfüllen:

- → 3 erfüllt das im Beispiel

- und müssen teilerfremd sein () → ist eine Primzahl, es muss also nur gezeigt werden, dass ist → → public Key ist gültig!

-

Berechnung des private Keys

Der private Key ist das multiplikative Inverse von modulo .

Zur Berechnung kann man den erweiterten euklidischen Algorithmus nutzen:

- ggT(20, 3)

- (t1 und t2 werden mit 0 und 1 initialisiert)

q n a r t1 t2 t1-t2 * q 6 20 3 2 0 1 -6 1 3 2 1 1 -6 7 2 2 1 0 -6 7 -26 Wenn r = 0 ist, ist der letzte Wert von a der ggt(n,a) und t2 das multiplikative Inverse . Im Beispiel gilt .

Signieren einer Nachricht

Nutzen Sie den Private Key von Bob, um die Nachricht zu signieren.

- Signatur

→ Nachricht mit Signatur

Verifizieren der Signatur

- Message

- → Signatur ist gültig!

- Sonst: Signatur ist ungültig!

- Hier: → Signatur ist gültig!

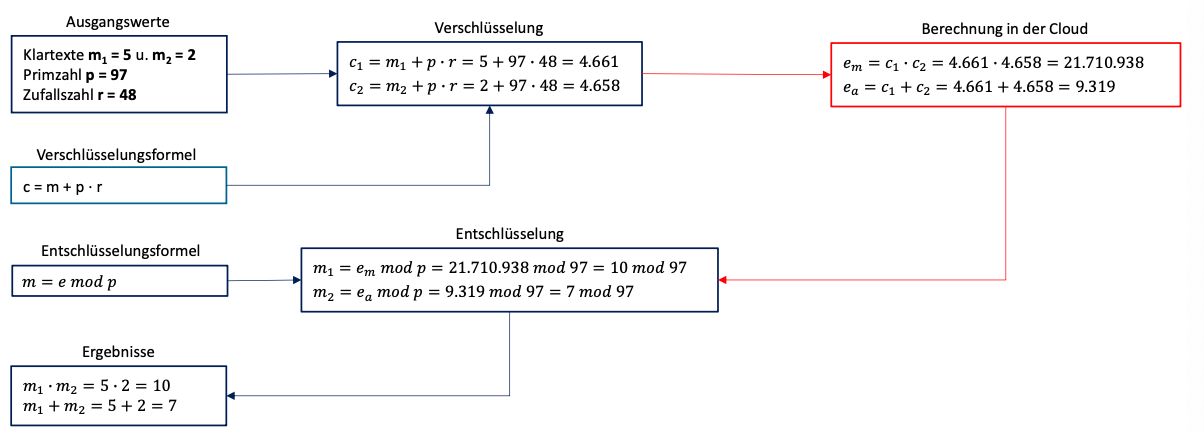

Homomorphe Verschlüsselung

- Primzahl

- Zufallszahl

Verschlüsselung

Berechne und aus den Klartextwerten und .

Multiplikation und Addition

Addiere und Multipliziere die Werte jeweils miteinander.

Entschlüsseln der Ergebnisse

Entschlüssle und .

Überprüfung